지니의 따듯한 공간

0329 해킹실습 본문

Our Most Advanced Penetration Testing Distribution, Ever.

For years now, Kali has inherited the default root user policy from BackTrack. As part of our evaluation of Kali tools and policies we have decided to change this and move Kali to a “traditional default non-root user” model. This change will be part of the

www.kali.org

칼리 리눅스의 특징 : 공격 툴 같은 것들이 기본으로 설치가 되어있다.

보안 쪽 공부하거나 할때 유용하다.

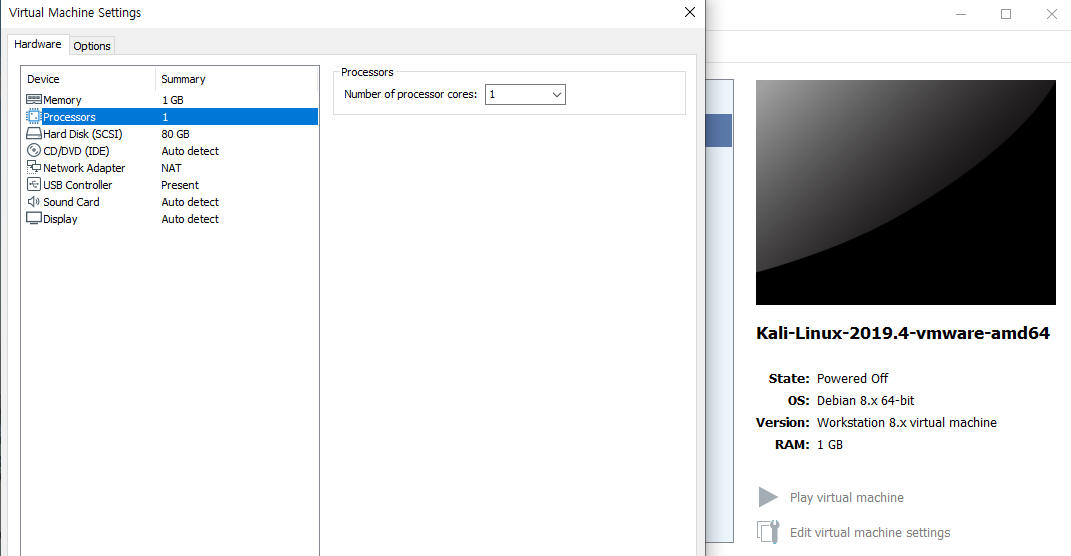

기본 설정 id : root / passswd : toor

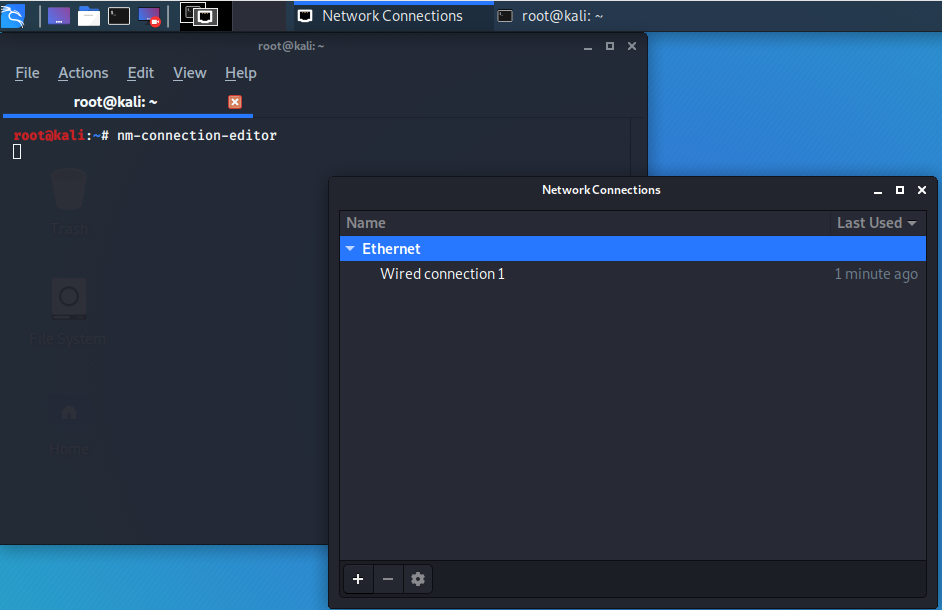

ip 설정

ipv4 -> method 가면 DHCP 자동으로 되어있는것을 수동으로 변경한 뒤

add 눌러서 ip 추가

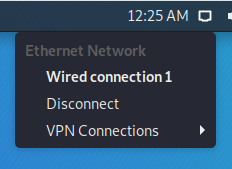

설정후에 네트워크 연결 끊고나서 다시 연결 해주어야한다 !

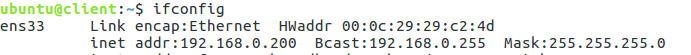

우분투 서버에서

apt-get -y install wireshark 와이어 샤크 설치

ens32 더블클릭! 바로 캡처시작된다!

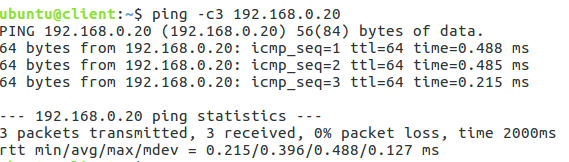

클라이언트에서 ping을 날려보자

자~!

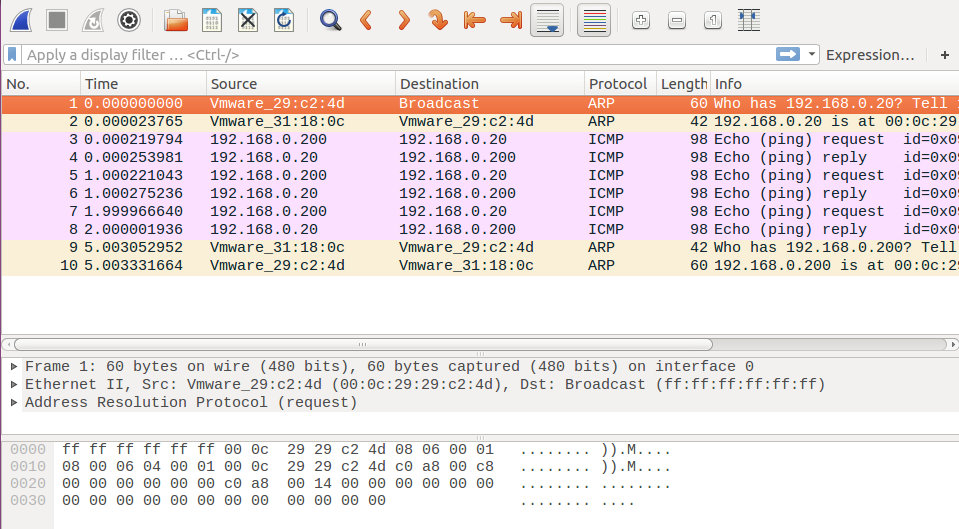

위칸에는 흘러다니는 패킷을 식별가능 / 중간은 계층별 데이터 / 마지막은 비트열 데이터 확인 가능

arp 테이블 확인

그다음은 좀더 높은 프로토콜의 패킷캡처를 위해서 웹서버를 설치하자

apt-get apache2 로 설치

systemctl restart apache2 재시작

systemctl enable apache2 재가동할때마다 서비스 활성화

ufw 80 / 80번 포트 열어두고

cd /var/www/html (기본 웹 서버 디렉토리) 들어가서

'Network > Network Analysis' 카테고리의 다른 글

| HTTP (Hypertext Transfer Protocol) (0) | 2019.06.11 |

|---|---|

| DNS (Domain Name System) (0) | 2019.06.10 |

| ICMP (2) Query (0) | 2019.04.30 |

| 단편화 및 검사합 (0) | 2019.04.15 |

| 데이터 그램 2 (0) | 2019.04.15 |